PKI公钥体制:构建数字世界信任的基础设施

PKI(Public Key Infrastructure,公钥基础设施)是一套基于非对称加密技术的安全体系,通过标准化的流程和组件,解决了公钥的“可信分发”“身份绑定”和“生命周期管理”等核心问题,为数字签名、加密通信、身份认证等安全应用提供底层支撑。简单来说,PKI是数字世界的“信任体系框架”,如同现实世界的身份证管理系统——确保“公钥的持有者确实是其声称的身份”,从而让非对称加密技术能够安全、可靠地落地应用。

一、PKI的核心问题:为何需要公钥基础设施?

非对称加密技术(公钥加密、私钥解密;私钥签名、公钥验证)本身具备安全性,但在实际应用中存在一个致命漏洞:如何确认“公开的公钥”确实归属某个特定主体?

举个例子:你收到“银行”发来的公钥,并用其加密了银行卡密码发送过去,但如果这个“银行公钥”实际是黑客伪造的,你的密码就会被黑客截获。这一问题被称为“公钥认证问题”,而PKI的核心价值就是通过系统化的机制,为每个公钥绑定真实身份,形成“可信的公钥-身份对应关系”。

二、PKI的核心组成组件

PKI是一个“硬件+软件+流程+人员”的综合体系,其核心功能由以下组件协同实现:

| 核心组件 | 英文全称 | 核心作用 |

|---|---|---|

| CA(认证中心) | Certificate Authority | PKI的核心,负责签发、吊销数字证书,验证申请者身份,是“信任的源头”。 |

| 数字证书 | Digital Certificate | 公钥与身份信息的“绑定凭证”,类似“数字身份证”,包含公钥、持有者信息、CA签名等。 |

| RA(注册中心) | Registration Authority | CA的“前端窗口”,负责接收用户证书申请、审核身份真实性(如核验营业执照、身份证),减轻CA负担。 |

| CRL(证书吊销列表) | Certificate Revocation List | 记录已失效(如私钥泄露、身份变更)但未到期的证书,供验证方查询,避免失效证书被滥用。 |

| 密钥管理系统 | Key Management System (KMS) | 负责用户公钥/私钥对的生成、存储、备份、更新和销毁,保障密钥全生命周期安全。 |

| PKI应用接口 | PKI Application Interface | 提供标准化接口(如API),供第三方应用(如网银、电子合同平台)调用PKI服务(如签名、验证、加密)。 |

关键组件详解:CA与数字证书

CA和数字证书是PKI的“灵魂”,二者共同解决了“公钥可信性”问题。

1. 数字证书:公钥的“数字身份证”

数字证书是一个符合国际标准(如X.509)的结构化数据文件,核心内容包括:

- 证书持有者的身份信息(个人:姓名、身份证号;机构:企业名称、统一社会信用代码);

- 证书持有者的公钥;

- 签发该证书的CA名称;

- 证书的有效期(起始时间、到期时间);

- CA对上述信息的数字签名(用CA的私钥签名,确保证书内容不可篡改)。

数字证书的本质:用CA的“权威信任”背书“公钥与身份的对应关系”——因为CA可信,所以其签发的证书也可信,证书中的公钥自然属于证书上标注的身份主体。

2. CA(认证中心):信任的“根节点”

CA是PKI体系中的“信任锚点”,相当于数字世界的“公安局”,负责给用户颁发“数字身份证”(数字证书)。其核心职责包括:

- 身份审核:通过RA提交的材料,验证申请者身份的真实性(如企业申请需核验营业执照,个人申请需核验身份证);

- 证书签发:审核通过后,生成包含“身份+公钥”的证书,并用CA自身的私钥对证书签名;

- 证书吊销:当证书持有者私钥泄露、身份注销等情况发生时,将该证书加入CRL,宣告其失效;

- 维护信任:CA自身也有“根证书”(自签名证书),根证书的公钥预装在操作系统、浏览器中(如Windows、Chrome内置的知名CA根证书),作为用户信任CA的起点。

三、PKI的信任模型:如何构建“信任链”?

由于全球不可能只有一个CA,PKI通过“层级信任模型”构建跨CA的信任关系,最典型的是层级式信任模型(类似政府机构层级):

- 根CA(Root CA):位于信任链顶端,是“绝对可信”的起点,其根证书由自身签名(“自签名证书”),并预装在各类终端设备中。

- 中间CA(Intermediate CA):由根CA签发证书,负责向下级CA或终端用户签发证书,起到“信任传递”和“分散风险”的作用(根CA私钥通常离线存储,避免直接暴露)。

- 终端CA(End Entity CA):直接面向个人、企业等终端用户,签发用户证书。

- 信任链验证:当验证者收到一份终端用户证书时,会通过“终端CA证书→中间CA证书→根CA证书”的链条向上追溯,直到验证到预装的根证书——若整个链条的签名均有效,则认为终端用户的证书可信。

例如:你在浏览器中访问HTTPS网站时,浏览器会自动验证网站的SSL证书:先查网站证书由哪个中间CA签发,再查中间CA证书由哪个根CA签发,最终匹配到浏览器内置的根证书,确认网站身份可信,从而建立加密连接。

四、PKI的核心工作流程(以“证书申请与使用”为例)

PKI的完整运作流程围绕“证书的生命周期”展开,以企业申请证书用于电子合同签名为例:

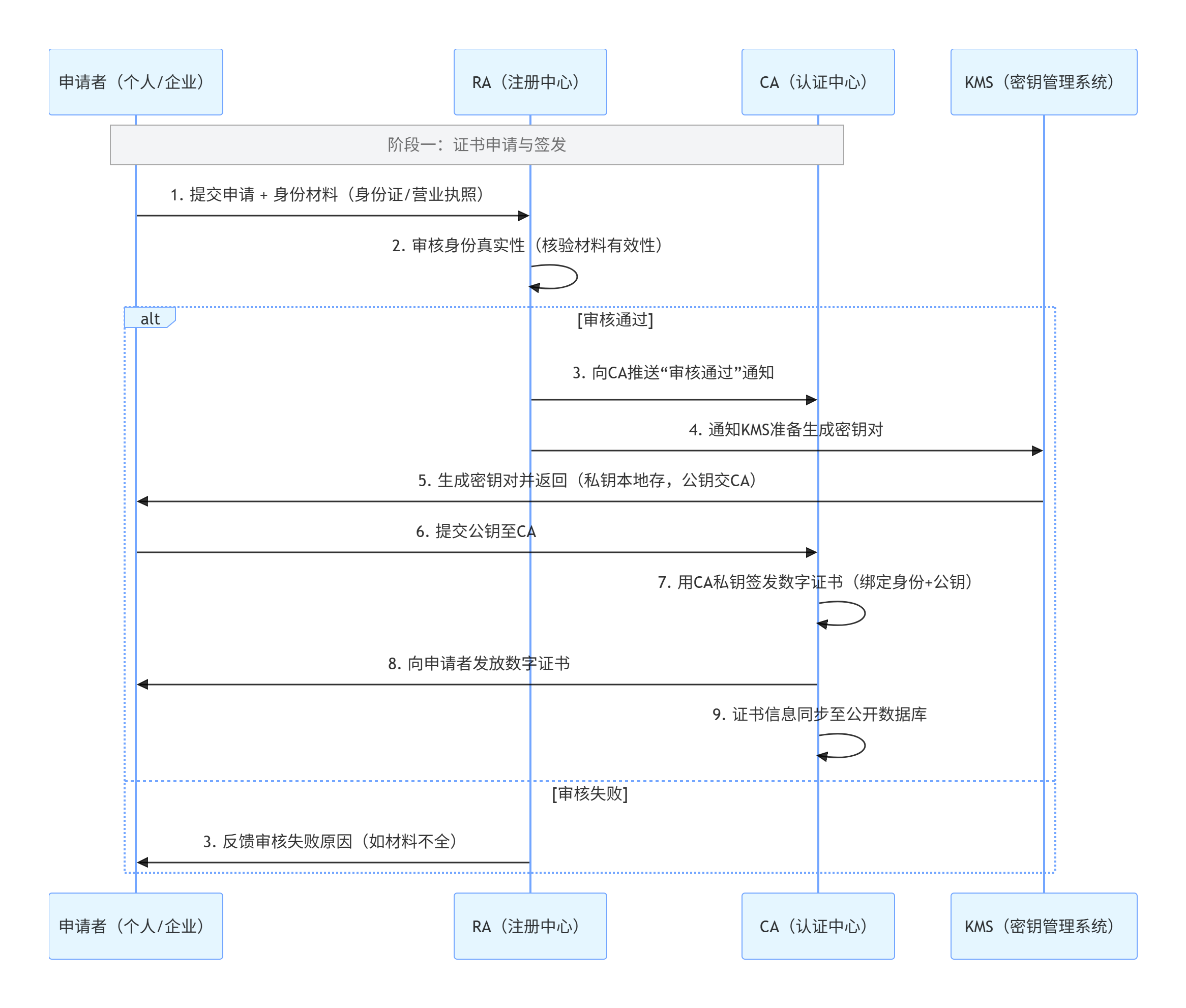

1. 证书申请与签发阶段

- 步骤1:提交申请

企业通过RA系统提交证书申请,同时提供身份证明材料(如营业执照、法人身份证、授权委托书等)。 - 步骤2:身份审核

RA对企业提交的材料进行人工或自动化审核(如对接工商系统核验企业信息),确认身份真实有效。 - 步骤3:生成密钥对

审核通过后,企业端(或由KMS)生成一对公钥和私钥,私钥由企业自行安全存储(如加密U盘、硬件密钥设备),公钥提交给CA。 - 步骤4:签发证书

CA用自身的私钥对“企业身份信息+公钥”进行签名,生成数字证书,并将证书发送给企业。 - 步骤5:证书发布

CA可将证书存入公开的“证书数据库”,供其他用户查询获取。

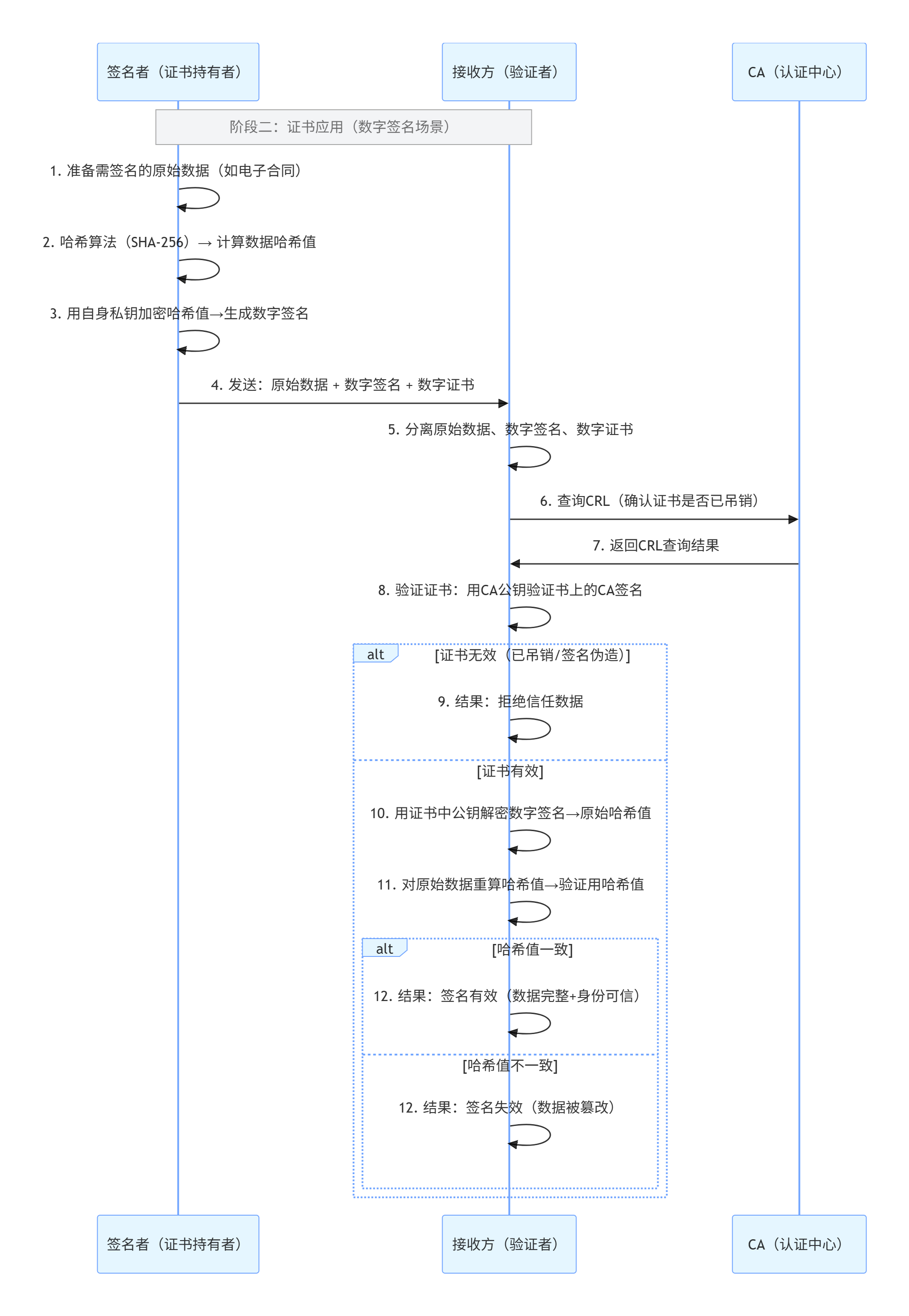

2. 证书使用阶段(以数字签名为例)

- 步骤6:签名操作

企业签署电子合同时,先用哈希算法计算合同的哈希值,再用自己的私钥对哈希值加密,生成数字签名;同时附上自己的数字证书,一起发送给合同接收方。 - 步骤7:验证操作

接收方收到合同、数字签名和证书后:- 用CA的公钥(从证书中提取或预装)验证证书上的CA签名,确认证书本身可信;

- 从证书中提取企业的公钥,用该公钥解密数字签名,得到原始哈希值;

- 对收到的合同重新计算哈希值,与解密得到的原始哈希值比对——一致则签名有效,反之无效。

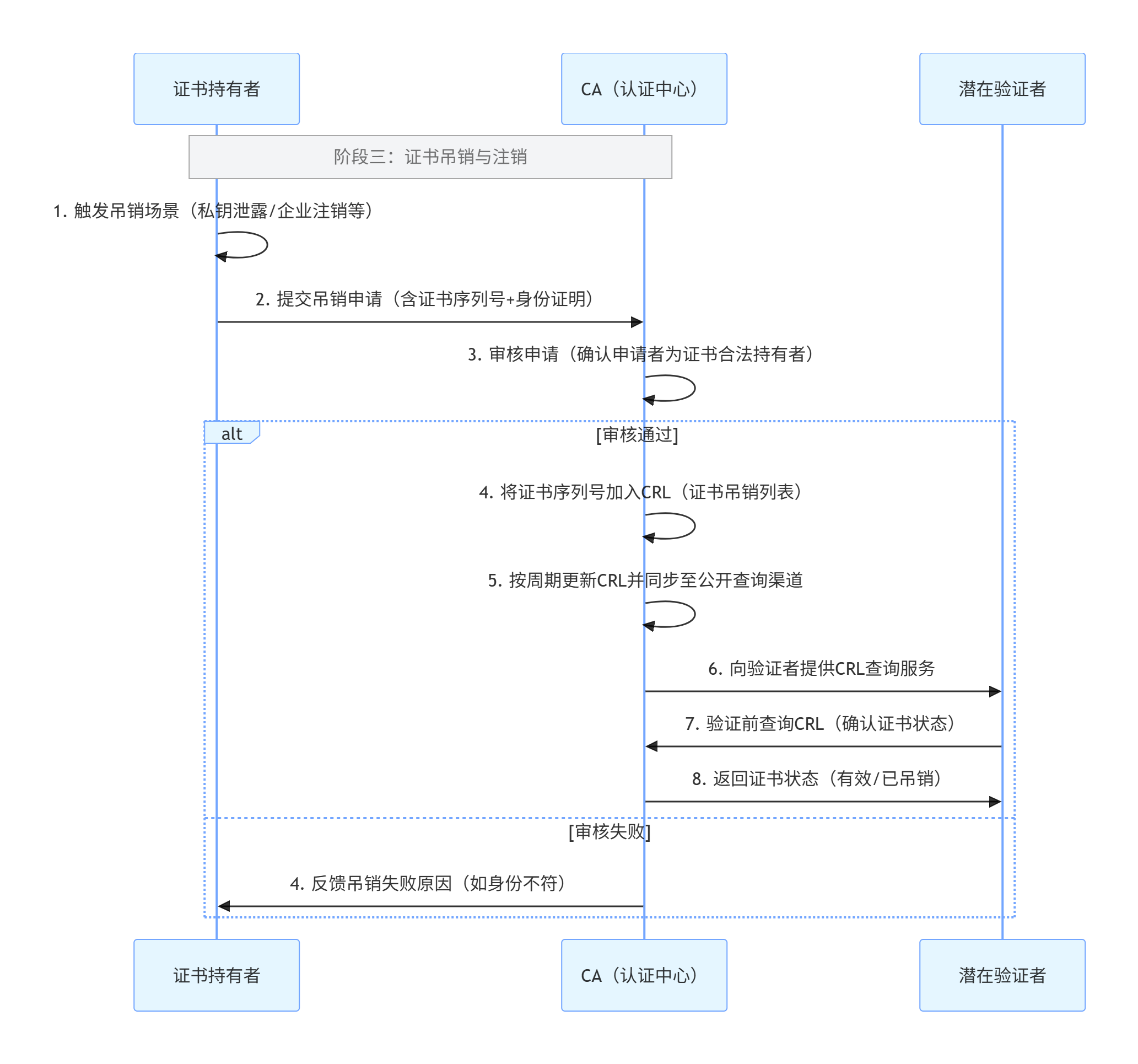

3. 证书吊销与注销阶段

- 步骤8:申请吊销

若企业私钥泄露,需立即向CA提交证书吊销申请。 - 步骤9:更新CRL

CA审核后,将该证书的序列号加入CRL,并定期更新公开的CRL列表。 - 步骤10:验证吊销状态

其他用户验证该企业证书时,会查询CRL——若证书在CRL中,则即使证书未到期,也视为失效。

五、PKI的核心安全价值

PKI通过系统化的信任机制,为数字世界提供了三大核心安全能力:

可信的身份认证

数字证书绑定“身份与公钥”,结合非对称加密的“私钥唯一归属”特性,可准确验证主体身份(如确认网站是真实银行、发送方是真实企业),解决“你是谁”的问题。数据的机密性与完整性

- 机密性:用接收方证书中的公钥加密数据(或结合数字信封),确保只有接收方的私钥能解密,防止数据泄露;

- 完整性:用发送方私钥签名,接收方通过公钥验证,确保数据未被篡改。

- 不可抵赖性

数字签名基于发送方私钥生成,且证书可追溯到签名者身份,发送方无法否认自己的操作(如签署合同、发起交易),解决“事后抵赖”问题。

六、典型应用场景

PKI是信息安全的“底层基础设施”,几乎所有需要“信任”的数字场景都依赖其支撑:

| 应用领域 | 具体场景 | PKI的作用 |

|---|---|---|

| 网络通信安全 | HTTPS协议(网站加密)、VPN(虚拟专用网络) | 签发SSL/TLS证书,验证网站身份,建立加密通信通道,防止数据被窃听、篡改。 |

| 电子政务 | 政务系统登录、电子公文流转、企业/个人政务申报 | 签发政务证书,实现工作人员身份认证、公文签名盖章,确保政务数据可信。 |

| 电子商务与支付 | 网银交易、第三方支付(如支付宝、微信支付)、电子订单签署 | 签发支付证书,验证用户/商户身份,加密支付信息,防止支付欺诈和抵赖。 |

| 电子合同与法律 | 第三方电子签名平台(如契约锁、e签宝)、电子发票、电子病历 | 签发个人/企业签名证书,使电子签名具备《电子签名法》认可的法律效力。 |

| 物联网(IoT) | 智能设备身份认证(如智能家居、工业传感器) | 为设备签发证书,验证设备身份,防止恶意设备接入网络或伪造设备数据。 |

| 代码与软件安全 | 软件发布签名、驱动程序签名、固件更新 | 签发开发者证书,验证软件来源可信,防止恶意软件冒充正版软件传播。 |

七、PKI的局限性与发展趋势

1. 主要局限性

- 根信任风险:若根CA的私钥泄露,整个信任链会彻底崩塌;

- CRL查询延迟:CRL更新有周期,可能存在“证书已吊销但验证方未及时查询到”的窗口期;

- 部署成本高:自建PKI系统需要CA、RA、KMS等硬件和软件,维护成本较高,中小企业通常依赖第三方CA服务。

2. 发展趋势

- 轻量化PKI:针对物联网设备资源有限的特点,推出轻量化证书格式(如ECC椭圆曲线证书)和简化流程;

- 区块链与PKI结合:用区块链的“去中心化”特性替代传统层级CA,将证书信息上链,实现更透明、抗篡改的信任机制(如“去中心化身份DID”);

- 自动化密钥管理:结合AI和云技术,实现密钥的自动生成、备份、更新和销毁,降低人工维护成本。

总结

PKI公钥体制通过“CA背书+数字证书+信任链”的逻辑,将非对称加密技术从“理论安全”落地为“实际可用”,构建了数字世界的“信任基石”。从你打开HTTPS网站时的绿色锁标,到企业签署电子合同时的数字签章,再到网银交易时的U盾验证,背后都离不开PKI的支撑。在数字化深入推进的今天,PKI不仅是信息安全技术,更是保障数字经济有序运行的核心基础设施。

行动,才不会被动!

欢迎关注个人公众号 微信 -> 搜索 -> fishmwei,沟通交流。

博客地址: https://fishmwei.github.io

掘金主页: https://juejin.cn/user/2084329776486919