数字签名技术:原理、流程与核心价值

数字签名技术是一种基于非对称加密算法的安全技术,主要用于验证电子数据的完整性、确认发送方的身份真实性,并防止发送方事后抵赖行为。其核心逻辑可类比为“电子世界的手写签名”——但比手写签名更安全、更难伪造,是保障网络信息可信传输的核心技术之一。

一、核心技术基础:非对称加密与哈希算法

数字签名技术并非单一算法,而是非对称加密与哈希算法的有机结合,二者的特性共同支撑起签名的安全性:

| 技术组件 | 核心作用 | 典型算法示例 |

|---|---|---|

| 非对称加密 | 实现“私钥签名、公钥验证”,绑定签名者身份(私钥唯一归属个人/机构)。 | RSA、ECC(椭圆曲线加密) |

| 哈希算法 | 将任意长度的原始数据压缩为固定长度的“哈希值”(摘要),用于校验数据完整性。 | SHA-256、SHA-3 |

关键概念补充:

- 哈希值(Hash Value):又称“消息摘要”,是原始数据经过哈希算法计算后的唯一“数字指纹”。其核心特性是:

- 唯一性:不同原始数据几乎不可能生成相同哈希值(“抗碰撞性”);

- 不可逆性:无法通过哈希值反推原始数据;

- 固定长度:无论原始数据是1KB的文档还是1GB的视频,哈希值长度固定(如SHA-256生成256位哈希值)。

- 公钥与私钥:非对称加密的一对密钥,公钥可公开传播,私钥仅签名者本人持有且绝对保密。

二、数字签名的核心原理

数字签名的本质是“用签名者私钥对数据的哈希值加密”,验证则是“用签名者公钥解密哈希值并与原始数据的哈希值比对”。其逻辑可概括为3点:

- 哈希算法确保“数据一旦被篡改,哈希值立即变化”,解决完整性问题;

- 非对称加密的“私钥唯一归属”特性确保“只有签名者能生成有效签名”,解决身份真实性问题;

- 公开可验证的公钥确保“任何人都能验证签名有效性”,解决防抵赖问题。

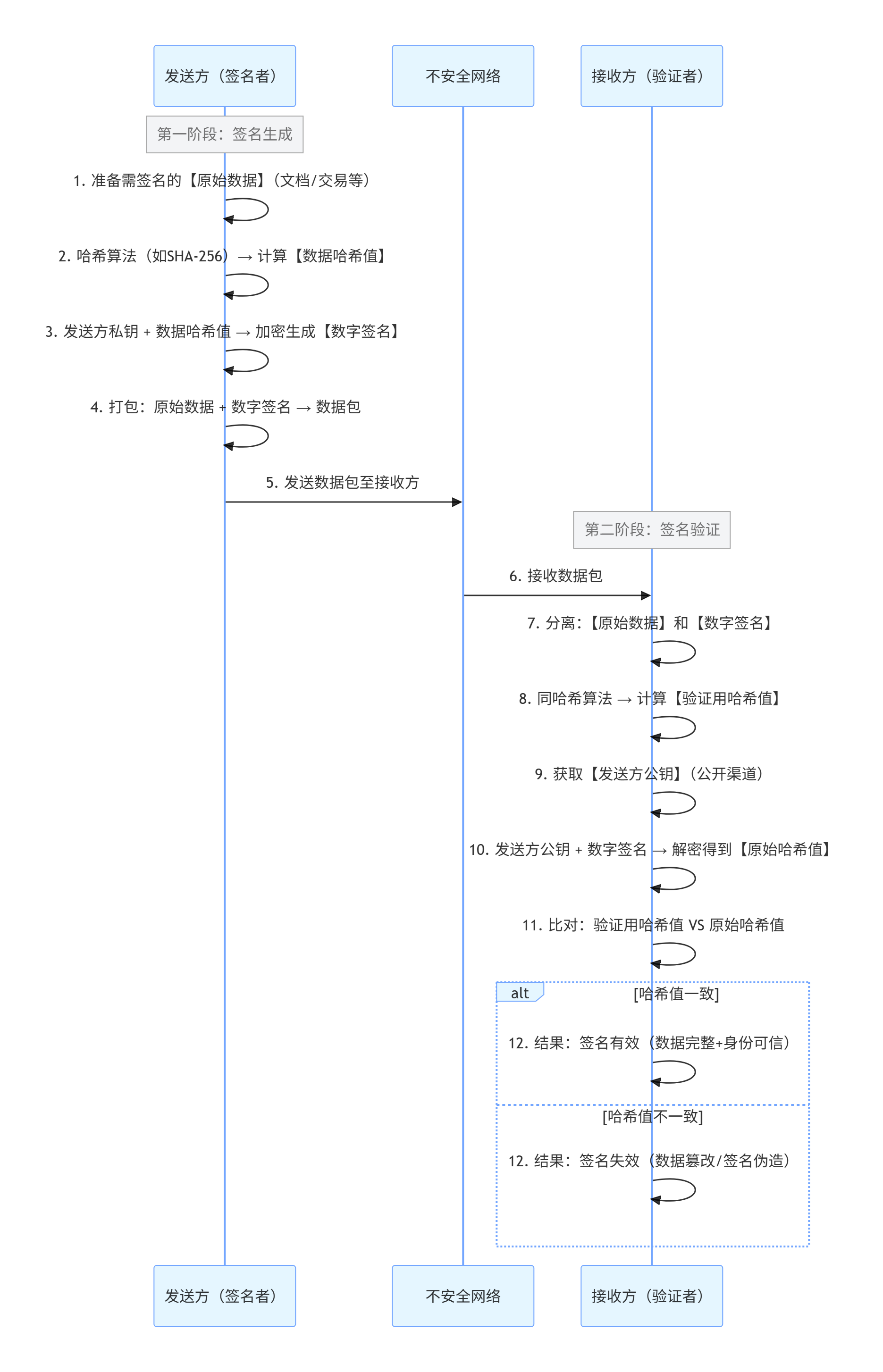

三、完整工作流程(签名阶段→验证阶段)

数字签名的全流程分为“签名生成”(发送方操作)和“签名验证”(接收方/验证方操作),共5个关键步骤:

1. 签名生成阶段(发送方操作)

步骤1:计算原始数据的哈希值

发送方对需要签名的原始数据(如合同文档、邮件、交易记录等)使用哈希算法(如SHA-256)进行计算,生成固定长度的数据哈希值(摘要)。这一步的目的是将“长数据”压缩为“短数据”,提升后续加密效率。步骤2:用私钥加密哈希值

发送方使用自己的私钥(非对称加密中的私有密钥)对第一步生成的“数据哈希值”进行加密,得到的加密结果即为“数字签名”。步骤3:发送数据与签名

发送方将“原始数据”与“数字签名”打包在一起,通过网络发送给接收方(或公开传播,如区块链交易)。

2. 签名验证阶段(接收方/验证方操作)

步骤4:分离数据与签名,计算原始数据的哈希值

接收方收到数据包后,先分离出“原始数据”和“数字签名”;然后使用与发送方相同的哈希算法对“原始数据”重新计算,得到一个新的“验证用哈希值”。步骤5:用公钥解密签名并比对哈希值

- 接收方从公开渠道(如数字证书、密钥服务器)获取发送方的公钥;

- 使用该公钥对“数字签名”进行解密,得到发送方在签名阶段生成的“原始哈希值”;

- 对比“验证用哈希值”与“原始哈希值”:

- 若两者完全一致:说明原始数据未被篡改,且签名确实由持有对应私钥的发送方生成,签名有效;

- 若两者不一致:说明数据在传输中被篡改,或签名为伪造,验证失败。

四、关键特性与核心价值

数字签名技术通过算法逻辑实现了传统手写签名无法企及的安全强度,其核心价值体现在3个维度:

| 核心特性 | 具体说明 | 解决的问题 |

|---|---|---|

| 身份认证 | 只有持有对应私钥的主体才能生成有效签名,公钥验证可确认“谁是数据发送者”。 | 防止他人冒充发送方身份 |

| 数据完整性 | 数据篡改会导致哈希值变化,验证时可立即识别,确保数据从发送到接收未被修改。 | 防止数据在传输中被篡改 |

| 防抵赖 | 签名由发送方私钥生成,且公钥可公开验证,发送方无法否认自己发送过该数据。 | 防止发送方事后否认发送行为 |

五、典型应用场景

数字签名技术已深度融入金融、政务、互联网等领域,成为电子数据可信化的“基础设施”:

- 电子商务与电子支付:用于订单确认、支付指令授权(如银行网银的“U盾签名”),防止支付指令被篡改或冒充。

- 电子合同与法律文书:通过第三方电子签名平台(如契约锁、e签宝)生成的数字签名,具备《电子签名法》认可的法律效力,替代传统纸质合同的手写签名。

- 电子政务:公民办理社保、工商注册等业务时,通过数字签名确认申请信息的真实性,减少线下材料提交。

- 区块链技术:区块链中的每一笔交易都包含发起者的数字签名,节点通过验证签名确认交易合法性,确保交易不可篡改、不可抵赖。

- 软件发布与代码校验:软件开发商对发布的安装包生成数字签名,用户下载后验证签名,确认软件未被恶意篡改(如植入病毒)。

- 电子邮件安全:通过S/MIME协议为邮件添加数字签名,验证发件人身份并确保邮件内容未被篡改。

六、与相关技术的区别

1. 数字签名 vs 数字信封

二者常被混淆,但核心目标与技术逻辑完全不同,实际场景中常结合使用(“签名+加密”实现完整安全):

| 对比维度 | 数字签名 | 数字信封 |

|---|---|---|

| 核心目标 | 保证身份真实性、数据完整性、防抵赖(“可信”) | 保证数据机密性(“保密”) |

| 技术逻辑 | 私钥签名(加密哈希值),公钥验证(解密哈希值) | 对称密钥加密数据,公钥加密对称密钥,私钥解密对称密钥 |

| 密钥使用 | 签名用发送方私钥,验证用发送方公钥 | 加密用接收方公钥,解密用接收方私钥 |

2. 数字签名 vs 手写签名

数字签名在安全性和实用性上全面超越传统手写签名:

- 伪造难度:手写签名易模仿,数字签名依赖数学算法,伪造等同于破解非对称加密(目前技术下几乎不可能);

- 验证效率:手写签名需人工肉眼比对,数字签名可通过程序自动验证,效率极高;

- 绑定性:手写签名仅与纸张绑定,数字签名与具体数据的哈希值绑定,无法剥离数据单独复用。

总结

数字签名技术通过“哈希算法+非对称加密”的组合,为电子数据赋予了“身份标识”和“完整性凭证”,解决了虚拟网络环境中“如何相信数据来源”“如何确认数据未被篡改”的核心难题。从日常的手机支付到企业的电子合同,数字签名已成为连接物理世界与数字世界“信任”的桥梁,是数字化时代不可或缺的安全基石。

行动,才不会被动!

欢迎关注个人公众号 微信 -> 搜索 -> fishmwei,沟通交流。

博客地址: https://fishmwei.github.io

掘金主页: https://juejin.cn/user/2084329776486919